PETRWRAP/NOTPETYA, Le randsomware à échelle mondiale

Depuis le lancement de l’attaque le 27 juin 2017, de nombreuses entreprises ont été impactées en Europe notamment en France. Exploitant une faille similaire à WannaCry ce randsomware s’attaque principalement aux systèmes Windows. Notre partenaire Fortinet nous a adressé une communication détaillée sur l’attaque en cours (Petrwrap/NotPetya) et sur les actions à mener sur leurs équipements… Certains pourront s’en inspirer pour d’autres technologies de Firewalling Next Generation.

Attention aux e-mails corrompus

Comme vous devez le savoir, un ransomware se propage très rapidement et fait d’importants dégâts sur son passage. Selon les articles de presse que vous avez pu consulter depuis, ce ransomware peut porter les noms suivants : Petrwrap, NotPetya, etc…

Il s’agit d’une variante du ransomware Petya (ou similaire) qui apparemment utilise la même vulnérabilité que Wannacry pour se répandre (Eternal Blue) et se propage également par mail sous la forme de pièce jointe Office.

Les clients Fortinet sont protégés contre les vecteurs d’attaques de cette menace du fait qu’ils soient détectés et bloqués par les solutions NGFW, IPS et ATP. De plus, les équipes FortiGuard ont livré une nouvelle signature AntiVirus en quelques heures seulement pour améliorer les premières lignes de défense.

Le détail de cette attaque et les moyens de protection sont disponibles sur le blog Fortinet : http://blog.fortinet.com/2017/06/27/new-ransomware-follows-wannacry-exploits

Vous trouverez ci-dessous un point plus détaillé sur ces événements si vous vous demandez quelles sont les actions à mener (si ce n’est pas déjà fait).

Quelles sont les mesures à mettre en œuvre ?

Afin de se protéger efficacement contre l’exploitation de cette faille Windows, vous devez déployer le correctif Microsoft MS17-010 sur les systèmes vulnérables.

La référence CVE de cette vulnérabilité Microsoft est : CVE-2017-0144

En termes de mesures préventives, vous pouvez aussi isoler les ports réseaux UDP 137 / 138 et TCP 139 / 445.

ATP Protection :

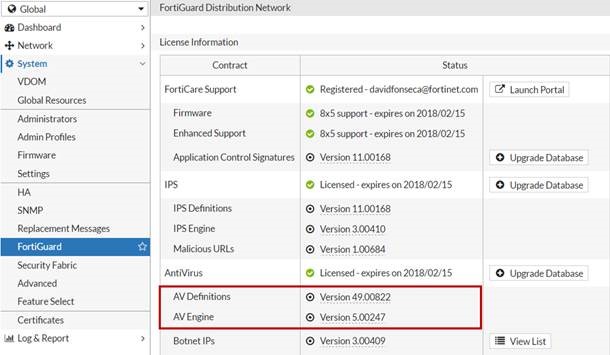

1 – Une mise à jour de l’AntiVirus Fortinet identifiant ce ransomware est disponible. Il est identifié sous les noms suivants : W32/Petya.EOB!tr etW32/Agent.YXH!tr

Une analyse technique de Petya par FORTINET est disponible sur le lien suivant : http://blog.fortinet.com/2017/02/01/ransomware-and-the-boot-process

Vous trouverez des informations sur les IOC de Petya sur le lien suivant : https://gist.github.com/vulnersCom/65fe44d27d29d7a5de4c176baba45759

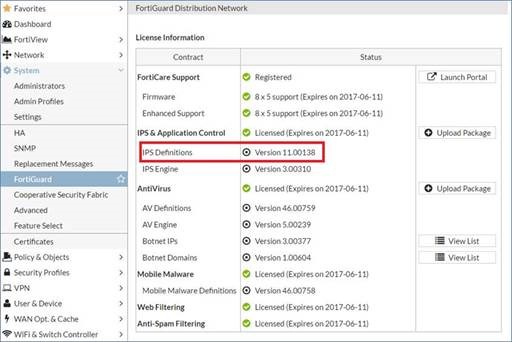

Vérifiez sur les FortiGate, FortiMail, FortiClient, etc. que l’AntiVirus est bien activé et que les fichiers de signatures Antivirales sont à jour.

2 – La solution FortiSandbox détecte cette attaque (notamment les nouvelles variantes) et est en mesure de protéger les clients qui en sont équipés.

AntiBotnet

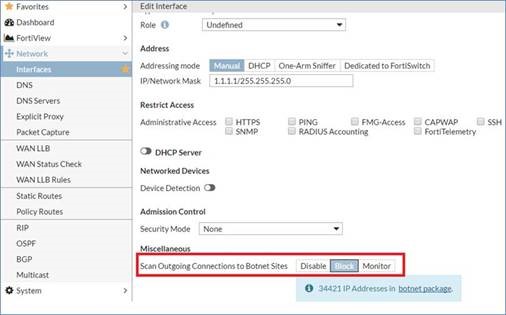

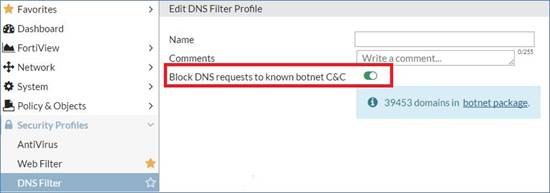

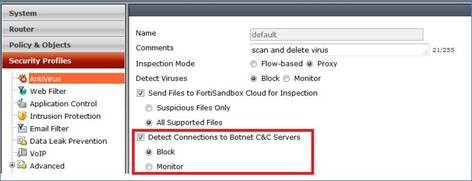

1 – Vérifiez que les accès aux réseaux de botnets et de « command & control » sont bien bloqués.

Si vous êtes en version 5.4 ou 5.6 :

Si vous êtes en version FortiOS 5.2 :

Intrusion Prevention System :

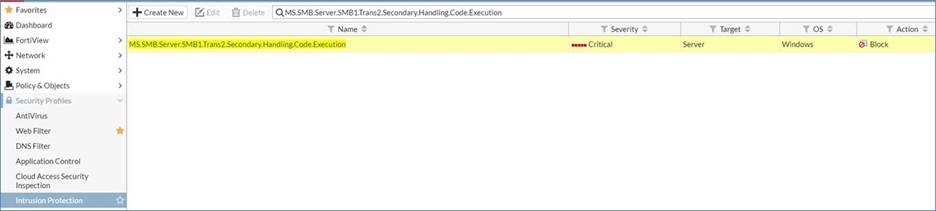

En mars 2017, suite à la publication des vulnérabilités Windows, Fortinet avait mis à disposition une signature permettant d’identifier et de bloquer cette attaque :https://fortiguard.com/encyclopedia/ips/43796

Cette signature IPS porte le nom « MS.SMB.Server.SMB1.Trans2.Secondary.Handling.Code.Execution » et est disponible depuis la version « 10.104 » de la base de signatures IPS. L’action par défaut associée à cette vulnérabilité est « block » :

Vérifiez que la base de signature IPS est à jour et mettez la en œuvre (en veillant à conserver l’action à « block ») dans les règles de sécurité firewall afin de bloquer l’exploitation de cette faille entre les divers réseaux routés de l’entreprise :

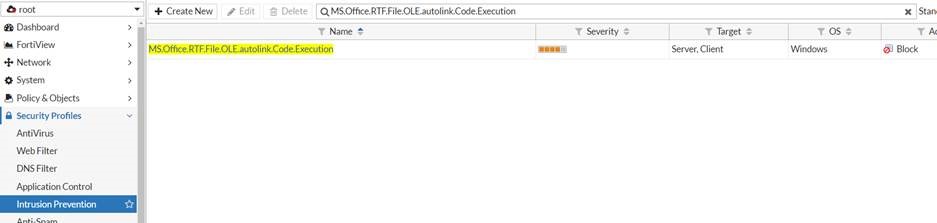

Il semble néanmoins qu’un nouveau vecteur d’infection soit apparu puisqu’il s’agirait de document XLS/DOC en pièce jointe de mail utilisant la vulnérabilité CVE-2017-0199.

Cette vulnérabilité est protégée par la signature IPS Fortinet, par défaut en action block : http://www.fortiguard.com/encyclopedia/ips/43872/ms-office-rtf-file-ole-autolink-code-execution

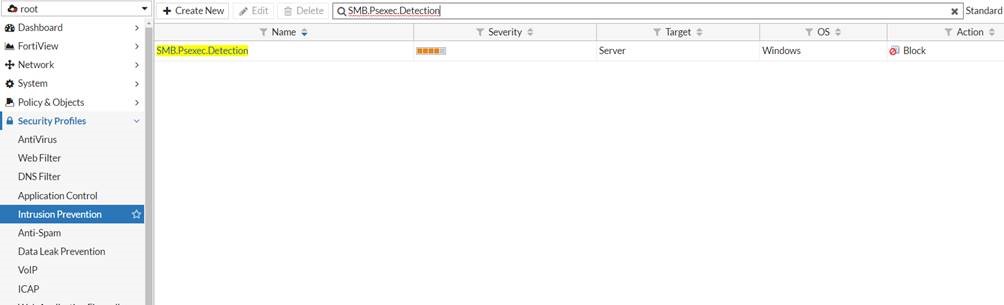

Petya.A est aussi en mesure de récupérer les comptes locaux et les mots de passe des machines infectées pour réutiliser ces informations et se connecter sur les autres machines du réseau pour se propager, qu’elles aient ou non été patchées contre EthernalBlue.

Nous recommandons l’activation de la signature IPS SMB.Psexec.Detection par défaut en action block : http://www.fortiguard.com/encyclopedia/ips/35203/smb-psexec-detection

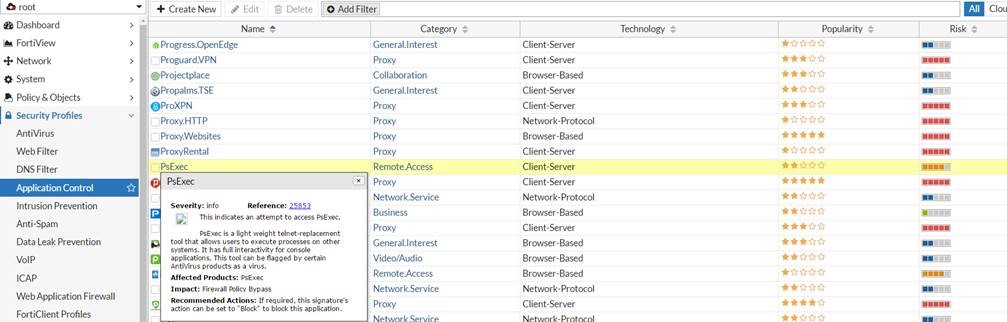

Le contrôle applicatif Fortinet permet également de bloquer la propagation de ce cryptolocker via le process psexec : http://www.fortiguard.com/appcontrol/25853/psexec

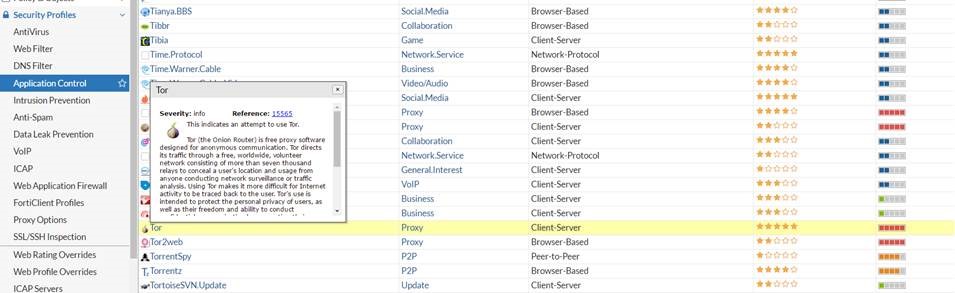

La récupération de ce cryptolocker se fait comme souvent au travers du réseau TOR. Le NGFW FortiGate permet d’identifier et de bloquer les communications vers ce réseau caché. Les deux signatures applicatives sont :

- Tor http://www.fortiguard.com/appcontrol/15565/tor

- Tor2web http://www.fortiguard.com/appcontrol/30452/tor2web

Si nous recevons d’autres éléments concernant la résolution de cette attaque nous ne manquerons pas de vous en faire part. Découvrez nos solutions de sécurités.

Sources : Fortinet/Arcatem