Face aux enjeux croissants de la cybersécurité et à la montée des attaques malveillantes, DELETEC apporte des réponses à tous les niveaux, qu’il s’agisse de protéger les systèmes informatiques, les réseaux et les données.

Pour sécuriser leurs systèmes contre le piratage, la plupart des entreprises se concentrent uniquement sur leur réseau. Or, le réseau n’est qu’un des nombreux aspects du système informatique de votre entreprise. Vous devez également penser à d’autres domaines qui nécessitent une protection contre des attaques potentielles : vos applications, vos informations, votre système de stockage de données…

Nos offres Cybersécurité

+ Sécurité réseau : le SIEM (Full_log) pour une visibilité totale sur l’activité de votre réseau et pouvoir réagir aux menaces en temps réel.

+ Sécurité de l’information : L’hébergement dans le Cloud HDS (Secure VM) proposé par DELETEC, pour le plus haut niveau de sécurisation des données, qui va de pair avec cette certification.

+ Sécurité des terminaux : un EDR comme solution de détection et de réponse aux menaces avancées.

+ Sécurité des applications : la sécurisation de l’Active Directory (Secure AD), qui permet de protéger les logiciels et les appareils contre les menaces.

+ Sécurité opérationnelle : la Gestion des Comptes à Privilège (Bastion), pour préserver la confidentialité des données sensibles et des infrastructures critiques.

+ Formation des utilisateurs : parce que vos collaborateurs jouent un rôle tout aussi important que vos outils technologiques pour garder votre système sécurisé et à l’abri des attaques.

+ Gestion de la cyber crise : une équipe support Deletec pour qualifier l’incident de sécurité, le confiner, l’éradiquer et le nettoyer

La cybersécurité : un processus de gestion continu

En tant que dirigeant ou responsable de la sécurité informatique, vous devez définir un plan de cybersécurité robuste pour permettre à vos collaborateurs de se connecter de manière sécurisée à votre réseau à partir de leurs appareils sans risquer de nuire à vos données. Vous devez également constamment évaluer, auditer et mettre à jour vos mesures de sécurité.

+ Où en êtes-vous en matière de cybersécurité ? DELETEC vous propose un audit Sécurité

+ Comment piloter la cybersécurité de votre structure ? Optez pour un SOC externalisé, pour un contrôle optimal des processus de surveillance.

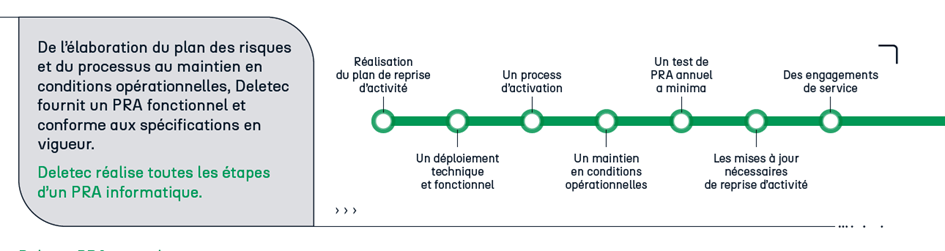

+ Et si vous étiez malgré tout victime d’une cyberattaque ? Le plan de reprise d’activité (Secure SI),) permet à votre organisation de rester opérationnelle après un événement imprévu (cyberattaque, malveillance…), de redémarrer l’activité avec des procédures structurées, de réduire le risque de perte de données et de limiter le préjudice à la réputation de l’entreprise

Petit glossaire des cyberattaques les plus courantes

Une menace en matière de cybersécurité se manifeste lorsqu’une tentative est faite pour accéder à votre système sans autorisation. Si ces menaces réussissent, elles peuvent entraîner l’arrêt de vos opérations ou entraver l’accès à vos données jusqu’à ce que des mesures soient prises en réponse aux attaques. Voici les principales menaces auxquelles votre entreprise pourrait être exposée :

+ Hameçonnage ou phishing : les attaquants utilisent des e-mails

+ L’ingénierie sociale : les comptes de réseaux sociaux sont ciblés pour collecter des informations de connexion ou d’autres données sensibles.

+ Logiciels malveillants : virus, fichiers de données malveillants, chevaux de Troie ou vers peuvent endommager un ordinateur ou un réseau et permettre à une personne malveillante d’accéder sans autorisation à vos fichiers.

+ Ransomware : ce type d’attaque empêche les utilisateurs d’accéder à des informations ou à des données jusqu’à ce que la victime paie une rançon. Les incidents de ransomware qui affectent des infrastructures critiques ont des conséquences considérables.

+ Attaques de l’homme du milieu : une personne malveillante accède à un réseau non sécurisé, puis intercepte les informations transmises entre les appareils et ce réseau.

+ Menaces persistantes avancées : Les pirates APT collectent silencieusement des données tout en espionnant le réseau.

+ Menaces internes : toute personne ayant déjà eu accès au réseau de votre entreprise, y compris vos employés et sous-traitants actuels ou passés, peut représenter une menace

+ Attaques par déni de service distribuées : Les attaques par déni de service distribué (DDoS) ont recours à un trafic excessif pour submerger un serveur ou un réseau. Il s’agit souvent d’attaques coordonnées provenant de plusieurs sources. L’attaque par déni de service (DoS), quant à elle, inonde un serveur ou un réseau et bloque ses utilisateurs légitimes.

Vous avez un projet ? Vous voulez échanger avec un expert ?

Faisons connaissance !

Un expert peut vous contacter dès aujourd’hui pour approfondir votre besoin.